1. 匿名账户使用默认的“应用程序用户”也就是对应的IUSR。

2. 应用程序池账户使用默认的IIS AppPool\应用程序池名称。

3. 删除everyone,users在所有磁盘上的权限。

4. 删除users在system32上的所有权限(需要先修改所有者为administrator)

5. 在网站目录下给予IUSR读取权限。

6. 在网站目录下给予IIS AppPool\应用程序池名称读取权限,如果程序中有特殊要求的权限,如写入文件等,则再对应的目录下给予相应的权限,如写入权限。

7. 在网站要求的上传目录给予IIS AppPool\应用程序池名称写入权限,但是不给予执行权限。

8. 在IIS中取消上传目录的脚本执行权限。

*以上两种配置均使用默认的应用程序池账户,如果自定义,最好是将自定义加入IIS_IUSRS组。

IIS7.5中建立多个站点的时候,如果使用默认的应用程序池账户,系统会默认产生如IIS AppPool\各个不同的应用程序池名称。

Asp.net程序在第一次访问编译的时候,应用程序池账户需要拥有system32文件夹的读取和执行权限

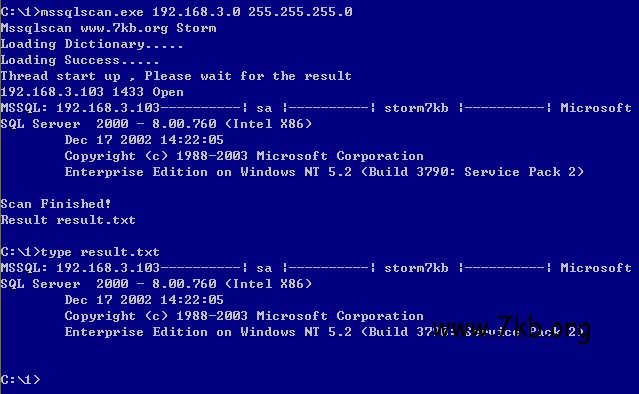

实战win 08安全总结 上次做好安全部署之后 特地邀请了爆疯先生做了下测试 最终的结果是就算不小心mysql密码/mssql密码泄漏 黑客也只是只能拿到IIS权限而已 对系统无较大影响 (不排除有大牛绕过突破执行)

8条安全策略中 3 4 谨慎执行 因为黑客上传的木马通常就是users+everyone权限 但是还有一个更危险的存在IIS_IUSRS

7kb.org 原创,如有转载请注明出处 www.7kb.org

lostwolf's blog

lostwolf's blog 漏洞人生

漏洞人生