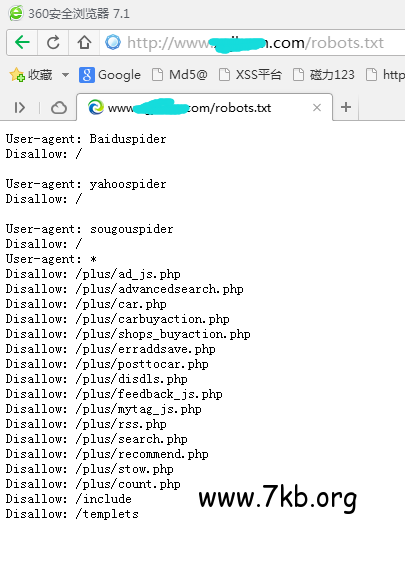

目标:http://www.xxx.edu.cn/

一个大学有着很庞大的数据,以及十分明细的部门分工,并且主站一般都是做的很严谨,所以可以选择直接从分站入手,由于分站数量过多,安全自然也就显得乏力了。

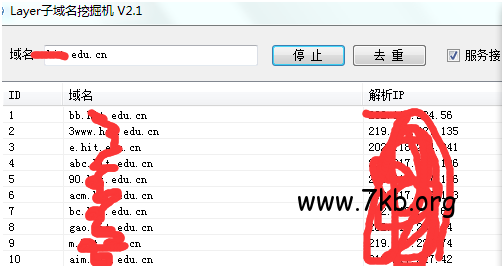

翻出layer子域名挖掘机

轻松翻出一大堆的子域名

Awvs果然是神器,很快便报出一个红色高危漏洞

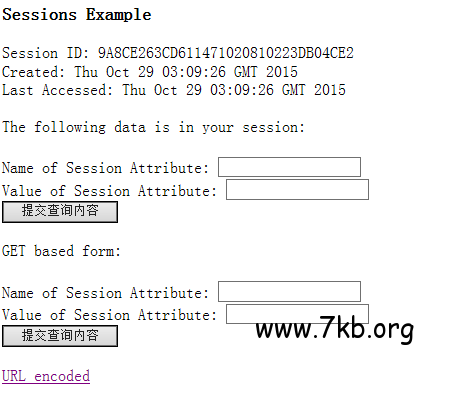

Apache Tomcat样例目录session操纵漏洞

http://xxx.xxxx.edu.cn//examples/servlets/servlet/SessionExample

利用方法:

在name框里输入login(登陆文件名)

在value框里输入admin(管理员名)

点击提交,当我们再去访问登陆页面便可以直接登陆。

但是这个站并没有后台管理这一说,且登陆进去也没什么太大作用。

继续寻找

很快便又找到一个站点:

http://xxxx.xxx.edu.cn/asp/view.asp?id=454’ http://xxxx.xxx.edu.cn/asp/view.asp?id=454 and 1=1

简单手工测试一下

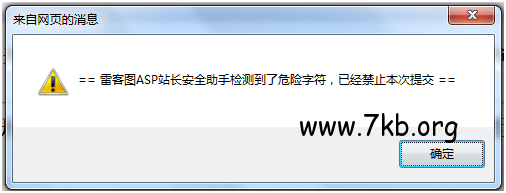

防注入,尝试将注入语句换成大写后页面显示正常。。

Oeder by 一下发现字段数为13 但是发现大写的SELECT被拦截了。。

又加入/**/分割了一下select。。成功绕过。。

蛋疼的是access表名猜解不出,顿时就尴尬了。一顿折腾无果,于是放弃。

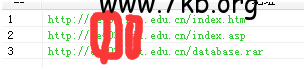

虽然神器御剑也给我报了个好消息:

但是后台没扫出来也好似没什么卵用

继续翻子域名

此时发现某站下面有个邮[email protected]

丢进社工库里一查 就进去了。。

然而对于日站依旧没什么帮助不过其他敏感的信息倒是挺多。。只是不敢贴图发出来。。

没多久,有一个注入发现了

http://xxxx.xxx.edu.cn/news1.asp?id=798 http://xxxx.xxx.edu.cn/news1.asp?id=798

简单手工发下你依旧有防注入,但是不碍事,大写依旧绕过。

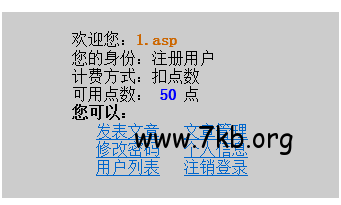

值得一提的是 这个防注入把username和password也拦截了。。没办法 将username换成hex格式成功爆出密码:

(箭头指的地方后期还原出错,账号密码为admin 86413750)

后台功能十分简单,依旧没戏。。

且御剑也扫出来了编辑器http://xxxxx.xxx.edu.cn/ewebeditor/admin_style.asp?action=styleset&id=46

但是数据库只读,也就没做挣扎了。

继续翻,又翻出了一个站的.sql备份,虽然搞到账号密码,但是无法解开。

———————————————————分割线

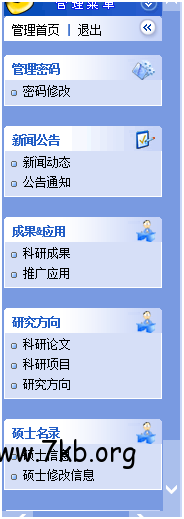

接着又打开了一个分站,

看到上传点,心理就舒坦了一半,接着随意传了一个马

任意上传。。直接拿下,且:

这需要何等的人品!!!!难怪之前一直都拿不下一个,人品都积攒到了这里?!

既然拿下了一台,在面对足足一百多个分站,底气也就更足了。

紧接着,又翻到一个站有注入点

http://xxx.xxx.edu.cn/zhaopin.asp?ClassID=29

丢进sqlmap却跑不出数据,心灰失望之时,御剑扫出来的东西让我觉得十分眼熟:

一股动易的气息扑面而来,想起动易的一个注册会员0day

果断注册,然而发现并不能利用。无奈之下又试了明小子的动网上传漏洞,也是不行。

就此陷入了长长的沉思。随手点开了会员中心界面:

一眼望去全是上传,于是就打开burp试试上传截断。。

居然成功了。。。成功了。。。。成功了!!

这到底是什么鬼cms

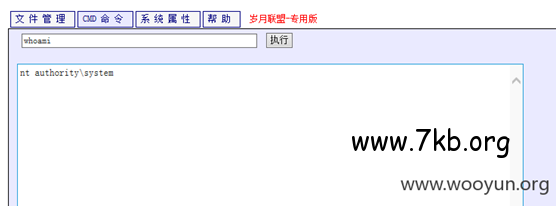

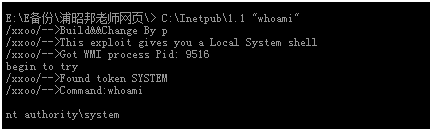

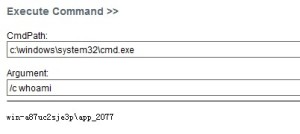

Shell到手后尝试提权

shell组件没被禁止

找到可写目录传个cmdC:\Inetpub\cmd.exe

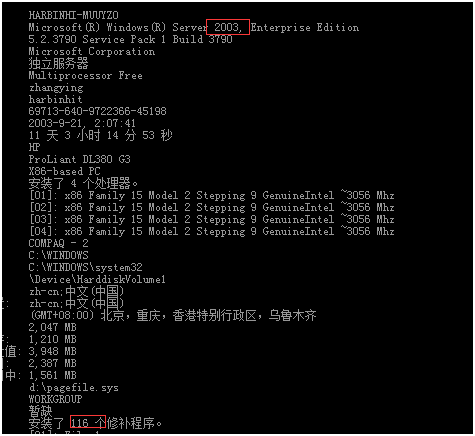

Windows2003 ,116个补丁

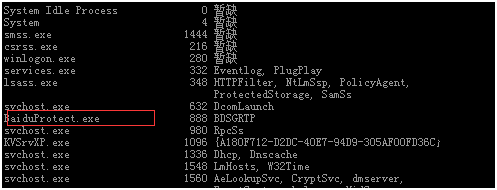

Tasklist一下发现有百度杀毒传上去的pr被杀了

PR现场做了加壳,直接你懂的。

System拿到

至此渗透暂时停止 ,仍旧有一部分没有测试,但是这些已经足够分量了。

lostwolf's blog

lostwolf's blog 漏洞人生

漏洞人生