安全评估的第一步是最大程度地收集目标系统的信息,这同样也是渗透测试的关键性步骤。信息的收集和分析伴随着渗透测试的每一个步骤。实现信息收集有很多种方法,例如:使用搜索引擎、扫描器或发送特殊构造的HTTP请求等,这些手段都可以使服务器端的应用程序返回一些错误信息或系统运行环境的信息,通过分析这些信息,可以为后期的渗透测试工作提供很大帮助。

以我个人经验来说 我认为越大的架构越容易出现安全问题 下面测试两款比较常用的又方便的信息收集工具

一、Wydoamin 来自猪猪侠的神器

—————————————邪恶的分割线——————————————

* thorns_project (分布式异步队列系统)

* wydomain (目标系统信息收集组件)

* wyportmap (端口扫描+系统服务指纹识别)

* wyfingerprint (应用系统指纹识别)

* wymanage (漏洞脚本规则控制+调度分配)

* wybruteforce (暴力破解模块)

* wydataview (扫描结果数据可视化)

本次发布的wydomain (https://github.com/ring04h/wydomain)

目标系统信息收集组件,完全模块化,脚本均可拆可并、可合可分的使用!

运行流程

* 利用FOFA插件获取兄弟域名,并透视获取到的子域名相关二级域名、IP信息

* 检查域名和兄弟域名是否存在域传送漏洞,存在就遍历zone记录,将结果集推到wydomians数据组

* 获取可以获取的公开信息 MX、DNS、SOA记录

* 子域名字典暴力穷举域名(60000条字典[domain_default.csv])

* 利用第三方API查询子域名(links、alexa、bing、google、sitedossier、netcraft)

* 逐个域名处理TXT记录, 加入总集合

* 解析获取到的所有子域名,生成IP列表集合,截取成RFC地址C段标准(42.42.42.0/24)

* 利用bing.com、aizhan.com的接口,查询所有C段旁站的绑定情况

* 生成数据可视化报告

* 返回wydomains数据结果

运行环境

CentOS、Kali Linux、Ubuntu、Debian

Python 2.7.x

phantomjs (http://www.phantomjs.org)

dnsdict6 (https://www.thc.org/thc-ipv6/)

如何安装

——————————————————

https://github.com/ring04h/wydomain/blob/master/README.md

——————————————————

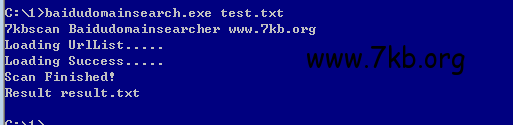

使用命令

python wydomain.py 7kb.org

扫描结果报告:使用浏览器打开:report/result_7kb.org.html

—————————————邪恶的分割线——————————————

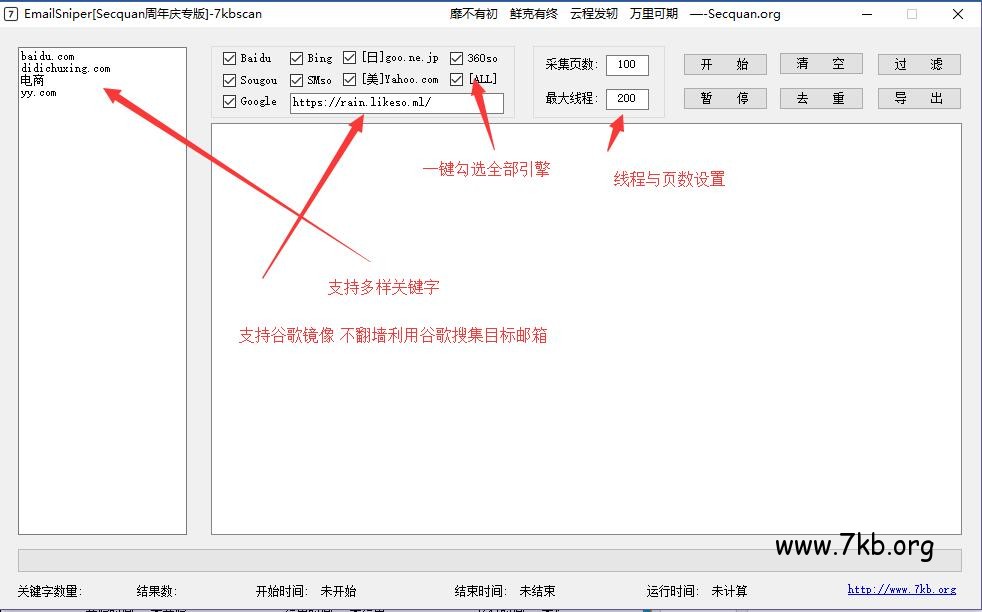

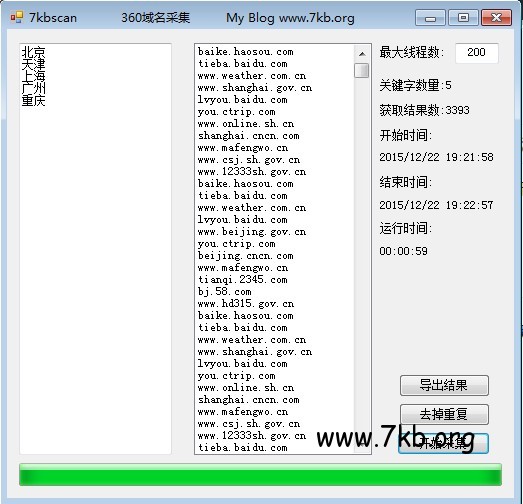

二、Layer子域名挖掘机 程序作者:Seay

版本 Layer 子域名挖掘机3.1 崩溃修复+百万大字典

更新说明:

1.修复程序崩溃bug

2.增加170万+字典

使用说明:

1.如果要使用自定义字典,请把字典文件命名为dic,放到跟程序同目录下,程序会自动加载字典。

2.如果没有自定义字典,程序会自动使用内置字典,内置字典总共两万多条数据,内容包括了常用子域名,以及3000+常用单词和1-3位所有字母。

3.如果要爆破二级以下域名,可以直接填入要爆破的子域名,程序会自动拼接下一级子域。比如填入hi.baidu.com,程序会爆破

.hi.baidu.com下面的域。

4.如果界面列表显示有空白,请右键选择“导出域名和IP”来导出完整列表。

3.1崩溃修复版下载地址:

链接: http://pan.baidu.com/s/1eQz29fO 密码: crad

—————————————邪恶的分割线——————————————

ok 上面找了点说明 下面开始对比效果

—————————————————————————————————

测试环境:已翻墙

测试目标:wa*da.cn

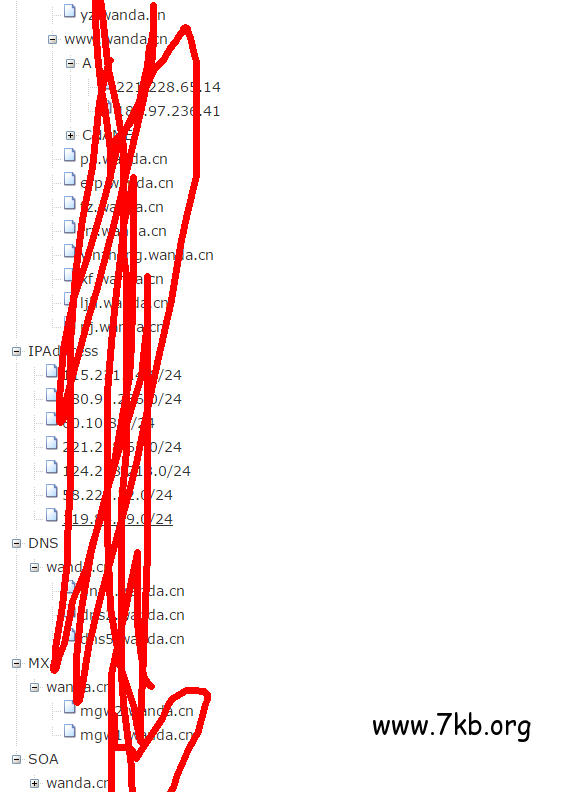

wydomain的测试结果 子域名89个 企业IP段也有显示 方便扫描隐藏服务

—————————————邪恶的分割线——————————————

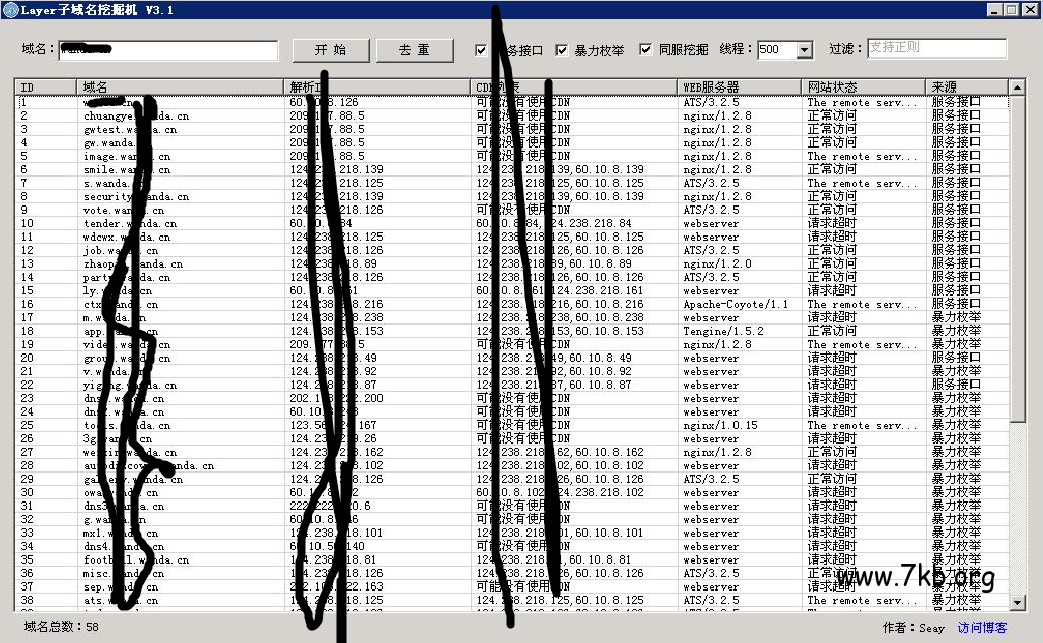

下面是Layer的测试报告

测试环境:已翻墙

测试目标:wa*da.cn

获取子域名58个 显示目标web服务器类型和版本 cdn情况 80端口能否访问等等

—————————————————————————————————

顺便发一个经典信息收集工具Maltego的截图 因为不是针对子域名的 就不详细介绍了 需要的自行谷歌(大家其实应该都知道 很厉害的工具)

7kb.org 原创,如有转载请注明出处 www.7kb.org

lostwolf's blog

lostwolf's blog 漏洞人生

漏洞人生